HTTP/HTTPSとは?ステータスコード・ヘッダー・TLSの仕組み

ブラウザに URL を入力してからページが描画されるまで、あなたの端末(クライアント)と Web サーバーの間では高速で濃密な会話が交わされています。その「共通語」が HTTP/HTTPS です。

この記事ではHTTP/1.1 から HTTP/3 までの進化を追いながら、ステータスコード・ヘッダー・TLS の要点をやさしく解説します。ネットワークトラブルの切り分けや Web パフォーマンス改善のヒントに役立ててください。

HTTPとは?クライアントとサーバーの基本的なやりとり

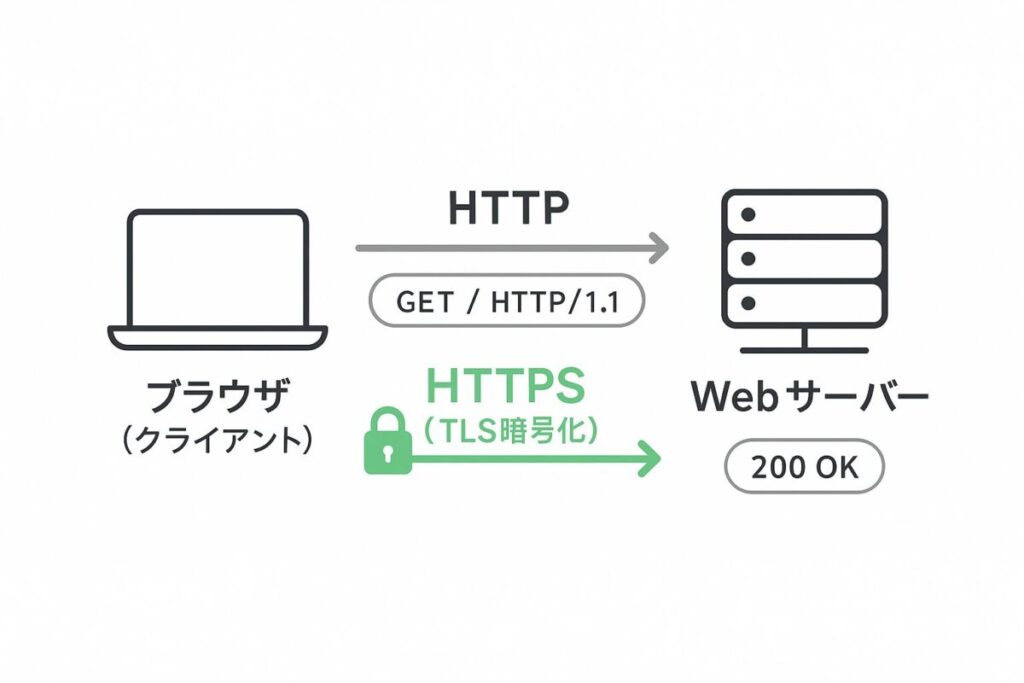

HTTP(HyperText Transfer Protocol)は「リクエスト」と「レスポンス」を一往復で成立させるステートレスなプロトコルです。

ブラウザはまず TCP 接続を張り、続いて GET / HTTP/1.1 あるいは GET /index.html HTTP/1.1 のようなリクエストラインとヘッダーを送信します。

これはリソース名の末尾がスラッシュでも、サーバー側で index.html が補完されるため、ルートパスのみで書かれるケースが実務上は大半です。

このとき使われる HTTPメソッド には、GET(情報の取得)や POST(データ送信)のほか、PUT(更新)、DELETE(削除)、HEAD(ヘッダーのみ取得)などがあります。用途に応じてメソッドを正しく使い分けることで、RESTful な API 設計や通信の最適化が可能になります。

サーバーはリソースを探し、ステータスコード付きレスポンスを返却。その後ブラウザが HTML・CSS・JS を解釈して画面を描画します。

HTTP/1.1 からは Keep-Alive が導入され、同一接続を維持したままリクエストを“連続して”送信できるようになりました(同時多重化ではありません)。複数リクエストを本当に同時並行で送る仕組みは、後述する HTTP/2 の multiplexing が担います。

HTTPSが生まれた理由と仕組み:HTTPにTLSを重ねる

平文の HTTP は盗聴や改ざんに弱いため、暗号化と認証を追加したHTTPS(Hypertext Transfer Protocol Secure) が誕生しました。

仕組みはシンプルで、TCP と HTTP の間に TLS(Transport Layer Security)を挟み、サーバー証明書を使う公開鍵暗号で安全なトンネルを築きます。

ブラウザは証明書チェーンを検証し、正当なドメインであれば共通鍵を共有。その後は高速な共通鍵暗号でデータを暗号化したまま通信する流れです。

URL が https:// で始まり鍵アイコンが表示されるのは、この TLS セッション確立のサイン。SEO の評価指標にも組み込まれているため、常時 HTTPS 化は今や必須となりました。

ステータスコード入門:三桁の数字が語る通信結果

レスポンス先頭の三桁コードは処理結果を示す“交通信号”です。100 番台は「情報」、200 番台は「成功」、300 番台は「リダイレクト」、400 番台は「クライアントエラー」、500 番台は「サーバーエラー」を表します。

代表例として 200 OK は成功、301 Moved Permanently は恒久転送、404 Not Found はリソース不在、500 Internal Server Error はサーバー内部障害です。DevTools の「ネットワーク」タブで一覧確認すれば、リンク切れや誤転送の早期発見に役立ちます。

覚えておきたいステータスコード早見メモ

201 Created は POST・PUT による新規リソース作成成功、204 No Content は本文なし成功、302 Found は一時転送、304 Not Modified はキャッシュ再検証結果です。

クライアントエラーでは 400 Bad Request (構文ミス)、401 Unauthorized (認証失敗)、403 Forbidden (権限不足)が多発。サーバーエラーでは 502 Bad Gateway や 503 Service Unavailable が要注意サインとして知られています。

リクエストヘッダーとレスポンスヘッダー:メタ情報の交換所

ヘッダーは「本体データの扱い方」を知らせる付帯情報です。リクエスト側でよく使う Accept は希望する MIME タイプ、User-Agent はブラウザ情報を示します。

レスポンス側では Content-Type(実際の MIME タイプ)、Content-Length(バイト数)、Cache-Control(キャッシュ方針)が代表例。画像配信時に Cache-Control: max-age=31536000 を付ければ再アクセスが高速になります。

更新検知には ETag と Last-Modified をセットで活用し、If-None-Match/If-Modified-Since リクエストによる再検証を行うのが通例です。

Cache-Control や Content-Type を味方に付けるコツ

ブラウザは Cache-Control の max-age や s-maxage の値を見てキャッシュ保持期間を決定します。

HTML は短め、画像やフォントは長めに設定し、更新時は ETag で再検証を行うことで帯域を節約可能です。Content-Type を誤設定すると XSS リスクも高まるため必ず正しく指定しましょう。

TLS の深掘り:暗号化・認証・改ざん検知の三本柱

TLS(Transport Layer Security)は 1990 年代の SSL を改良しつつ進化しており、現行の主流は TLS 1.3 です。

通信開始時に「ハンドシェイク」を行い、暗号スイートと共通鍵を合意します。TLS 1.3 では往復回数が 2 回 → 1 回に短縮され、初回接続でもレイテンシが低減されました。

一度接続した相手とは 0-RTT で再接続可能ですが、リプレイ攻撃に対する脆弱性が残る点には注意が必要です。無料証明書の Let’s Encrypt と certbot を組み合わせれば、個人サイトでも数分で TLS を導入できます。

TLS ハンドシェイクの流れを 4 ステップで把握

① Client Hello:対応バージョンや乱数を送信 → ② Server Hello:選択した暗号スイートと証明書を返却 → ③ 鍵交換:ECDHE などで共通鍵を生成 → ④ Finished メッセージでハンドシェイク完了。これ以降はアプリケーションデータを暗号化して送受信します。

① Client Hello:対応バージョンや乱数を送信 → ② Server Hello:選択した暗号スイートと証明書を返却 → ③ 鍵交換:ECDHE などの鍵交換アルゴリズムにより、通信相手と安全にセッション鍵(共通鍵)を合意 → ④ Finished メッセージでハンドシェイク完了。これ以降はアプリケーションデータを暗号化して送受信します。

最新動向:HTTP/2・HTTP/3 と TLS 1.3 の相乗効果

HTTP/2 はフレーム化と multiplexing によって、単一接続で同時並列のリクエスト/レスポンスを実現し「ヘッドオブラインブロッキング」を解消しました。

さらに HTTP/3 は UDP ベースの QUIC を採用し、パケットロス時の再送がストリーム単位で完結。TLS 1.3 が QUIC とネイティブ統合され、接続確立が高速化しています。

主要ブラウザではデフォルト有効が進み、CDN でも順次サポート拡大中ですが、実導入時は最新の対応状況を必ず確認してください。

サーバー側は「nginx 本家では QUIC がまだ正式マージ前のため、試すなら quiche ブランチ や Cloudflare fork を用いる」など、実務上の注意点も押さえておくと誤解を避けられます。

参考:TLS 1.3 RFC 8446/HTTP/3 RFC 9114

レバテックキャリア徹底解説:ITエンジニア転職成功の秘訣と評判

まとめ:安全で高速な Web 体験を支える基礎を身に付けよう

HTTP/HTTPS の世界は、仕組みを理解するほどサイト品質向上に直結します。ステータスコードはサーバーからの“健康診断”、ヘッダーは“取り扱い説明書”、TLS は“頑丈な金庫”のような存在です。

この記事で紹介した要点を押さえれば、トラブルシューティングも最適化もスムーズに進められます。まずは DevTools で自サイトのレスポンスを観察し、ヘッダー設定や TLS バージョンを改善する一歩を踏み出してみてください。読者に安心と快適を届けるサイト運営がきっと実現できます。